Haltbarkeit von SSDs

Backblaze ist eine amerikanische Firma, die Speicher- und Backupplatz anbietet. In deren Servern sind über 2500 SSDs verbaut. Backblaze fing im Jahr 2018 an, diese Art von Speicher zu nutzen und ersetzt seither die drehenden Platten (HDDs). Nun fragt sich die Firma immer mal wieder, wie belastbar die SSDs im Vergleich zu den HDDs sind. Im letzten Review gibt es einige Antworten dazu.

Dazu vergleicht die Firma Speichermedien, die als so genannte Bootgeräte zum Einsatz kommen und in etwa gleich alt sind. Bootgerät heißt bei Backblaze, dass die Server hiervon gestartet werden. Weiterhin werden Logdateien und temporäre Dateien auf die Speicher geschrieben. Sowohl HDD wie auch SSD vollführen gleiche Aufgaben.

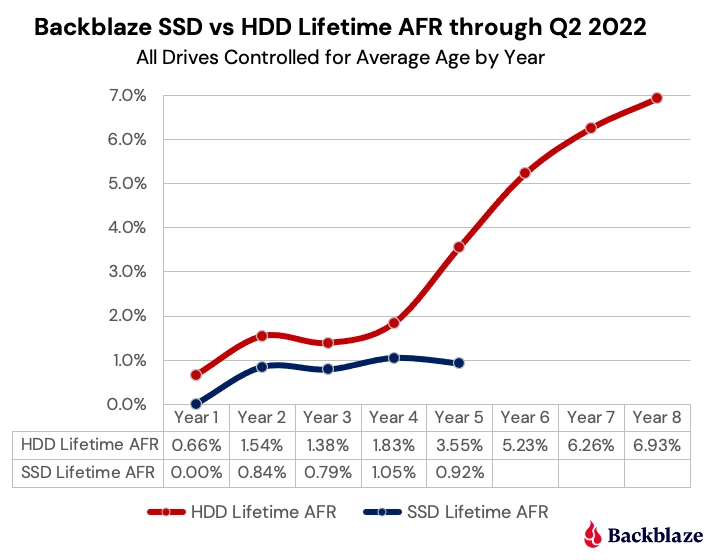

Bisher hatten die Fehlerraten in etwa den gleichen Verlauf. Die SSDs lagen von den Werten leicht unterhalb der HDDs. Dieses Jahr ist nun das fünfte Jahr der Betrachtungen und hier gingen die Zahlen deutlich auseinander. Während bei den HDDs ab dem 5. Jahr ein deutlicher Anstieg der Fehlerraten zu beobachten ist, bleibt der bei den SSDs in etwa gleich.

Vergleich der Fehlerraten zwischen HDDs und SSDs

Auf der Speichertestseite von Backblaze könnt ihr die weitere Entwicklung verfolgen und auch die Rohdaten herunterladen. Die Firma geht derzeit davon aus, dass die Fehlerraten der SSDs zu einem späteren Zeitpunkt steigen und wollen solange einen Blick auf deren SMART-Werte werfen. Ich bin sehr gespannt, wie lange der Vorteil der SSDs anhält und werde hin und wieder mal die Seiten von Backblaze checken.